OAuth?

OAuth는 제 3의 앱이 자원의 소유자인 서비스 이용자를 대신하여 서비스를 요청할 수 있도록 자원 접근 권한을 위임하는 방법을 말합니다.

쉽게 말하면, 특정 사이트에서 [카카오톡으로 로그인하기], [페이스북으로 로그인하기] 등 타 사이트를 이용해 로그인하는 방법을 자주 접할 수 있는데 타 사이트의 계정에 접근하기 위한 권한을 제어하는 표준 프로토콜을 의미합니다.

OAuth를 통해 로그인할 경우 카카오톡이나 페이스북이 아닌 제 3의 사이트는 카카오톡, 페이스북의 계정 정보를 요구할 필요가 없이 Access Token을 통해 접근하므로 사용자 입장에서도 계정 정보가 유출될 위험이 낮아집니다.

OAuth의 인증 프로세스는 다음과 같습니다.

OAuth 2.0의 보안 취약점 (CSRF, Convert Redirect)

1) CSRF를 통한 계정 탈취

OAuth를 통해 계정 연동을 진행할 경우 다음과 같은 다음과 유사한 프로세스를 거치게 됩니다.

|

1. 기존 계정과 SNS 계정 연동 요청 |

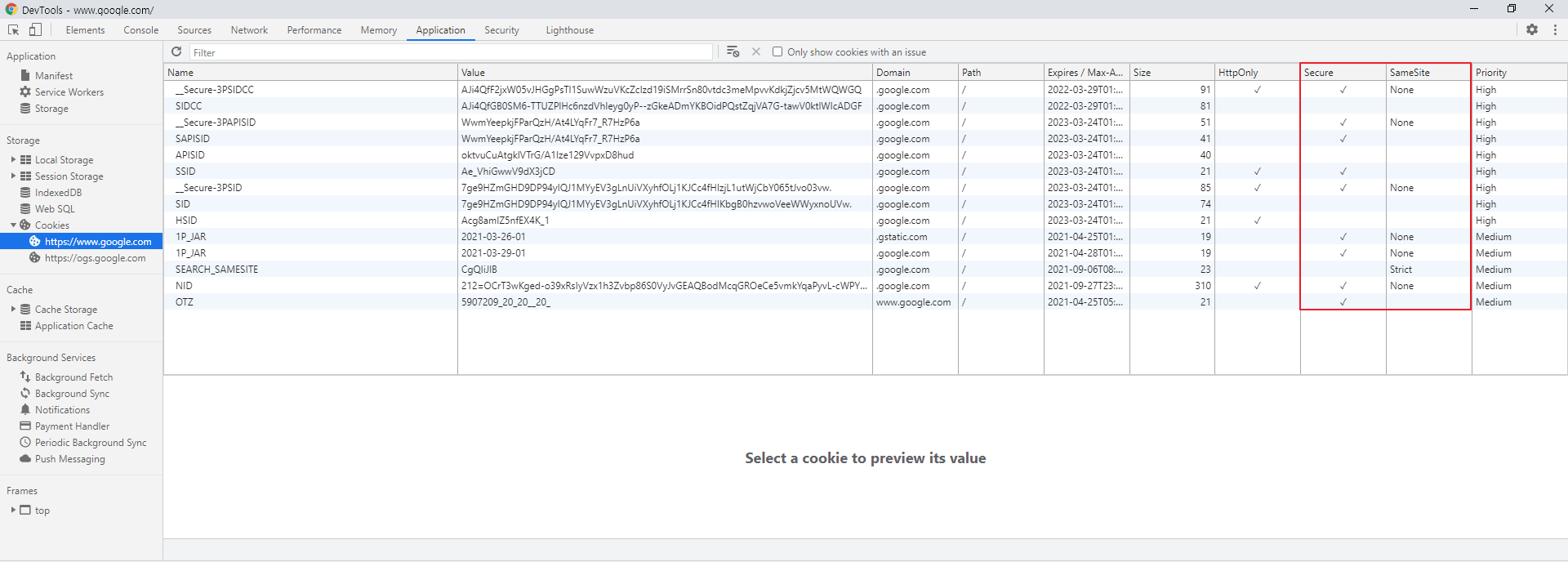

이 때 state값은 CSRF token과 같은 역할을 하기 때문에 검증이 미흡할 경우 CSRF 공격을 통해 공격자의 계정으로 연동하는 등의 악의적인 행위가 발생할 수 있습니다. (공격자 SNS 계정으로 접속할 경우 피해자의 계정으로 로그인)

대응 방안

state값은 CSRF token과 동일한 역할을 수행하므로, 요청받은 state에 대해 검증을 수행해야 하고 토큰의 유출 및 악용 방지를 위해 유효기간을 짧게 혹은 일회용으로 설정합니다.

2) Convert Redirect

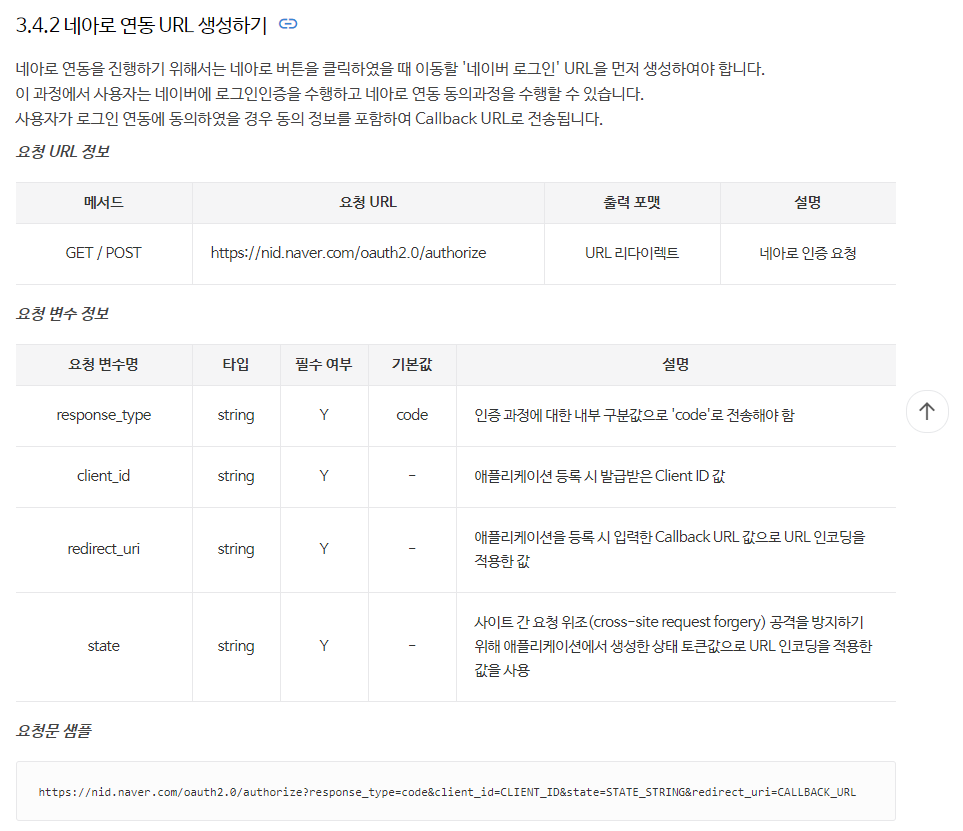

앞서 OAuth2.0 인증 프로세스 중, 6. Redirect URL을 통해 로그인 성공 후 리다이렉션 되는 URL을 명시합니다.

따라서 Redirect URL에 대한 검증이 누락되면 해당 값 변조를 통해 임의의 사이트로 리다이렉션되어 계정 탈취와 같은 피해가 발생할 수 있습니다.

아래는 네이버 OAuth 요청 가이드 중 일부입니다.

대응 방안

redirect_uri 파라미터에 대해 full path검증을 수행하여 의도하지 않은 페이지로 리다이렉션 되지 않도록 조치함

OAuth관련 공부하다가 재미난 자료가 있어 링크 삽입합니다.

간략한 내용은

1. redirect_url에 대해 자사 도메인인 경우 허용(full path 검증 x)

2. 자사 도메인 중, logout 페이지에서 로그아웃 후 referer 헤더값을 참조해 리다이렉션

3. logout 페이지 요청 시 referer에 공격자의 사이트로 접근 유도

www.hahwul.com/2019/06/28/oauth-chained-bugs-to-leak-oauth-token/

OAuth 과정에서 발생할 수 있는 재미있는 인증토큰 탈취 취약점(Chained Bugs to Leak Oauth Token) Review

Security engineer, Developer and H4cker

www.hahwul.com

[출처]

berrrrr.github.io/programming/2019/11/03/oauth2-vulnerability/

www.hahwul.com/2019/06/28/oauth-chained-bugs-to-leak-oauth-token/

금융보안원 OAuth2.0 개요 및 보안 고려사항.pdf

'Web' 카테고리의 다른 글

| Same site (Cookie) (0) | 2021.03.29 |

|---|---|

| marquee onstart xss & XSS 기법 (0) | 2019.05.10 |

| 주요 Editor 샘플페이지 및 취약점 발생경로 (4) | 2018.12.03 |

| xp_cmdshell 활성화 쿼리 (1) | 2018.10.01 |

| MSSQL Limit 기능 구현 (0) | 2018.10.01 |