지난 달 3월 미국에서 열린 RSA에서 미국의 NSA에서 Ghidra라는 리버싱 툴을 공개했습니다.

기드라에 대한 자세한 사항은 다음에서 확인하실 수 있습니다.

Ghidra

Getting Help Ghidra provides context-sensitive help on menu items, dialogs, buttons and tool windows. To access the help, press F1 or Help on any menu item or dialog. Visit our Wiki Issue Tracker

ghidra-sre.org

위 주소에서 소스파일을 다운로드 하신 후, 압축을 푸시면 사용하실 수 있습니다.

다만 JDK11버전 이상에서만 구동이 된다고 하네요.

위 그림처럼 ghidraRun.bat 파일을 실행하여 기드라를 실행합니다.

위 그림전에 CMD창이 뜨면서 무언가 입력하라고 뜨는데 JDK설치된 폴더 경로를 입력해주시면 됩니다. (bin폴더 전까지만)

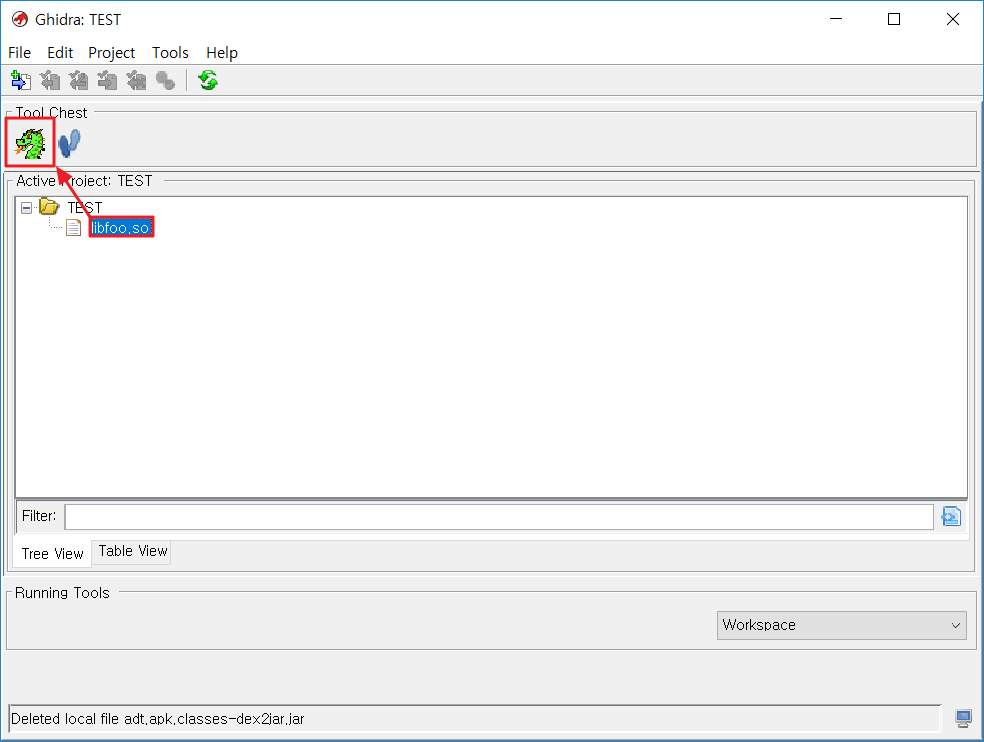

그리고 실행하면 다음과 같이 나오는데 상단 탭의 File에서 프로젝트를 생성하고 분석하고자 하는 파일을 드래그앤드롭로 프로젝트 안에 넣어줍니다.

그리고 다시 드래그앤 드롭으로 파일을 빨간 박스처진 용(?)그림에다가 놓아주세요

그럼 다음과 같은 화면을 볼 수 있습니다.

Yes를 클릭하고....

추가적으로 선택하고 싶은 메뉴가 있으면 선택 아니면 디폴트로 Analyze를 클릭합니다.

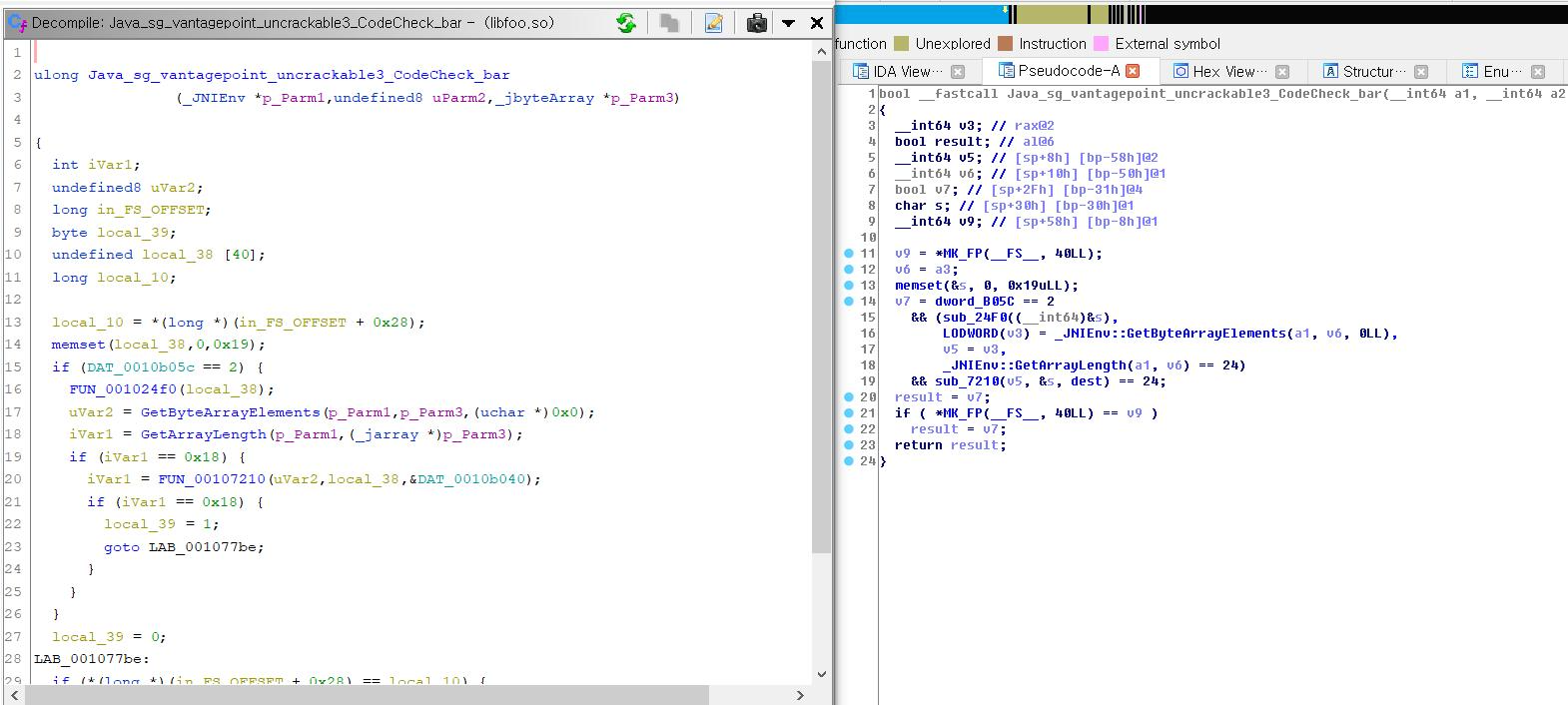

약간의 시간이 지나고 분석이 완료되고 어셈블리를 확인하면 옆에 디컴파일 내용도 같이 띄워줍니다. 오...

Uncrackable 3의 so파일을 분석한 화면인데요. 왼쪽이 그리다 오른쪽이 아이다로 같은 내용을 디컴파일했을 때 출력되는 화면입니다.

'Mobile' 카테고리의 다른 글

| Waiting for USB device to appear...(With.Frida) (0) | 2019.05.08 |

|---|---|

| Uncrackable3-2 (1) | 2019.05.08 |

| Android Burp 인증서 설치(Android 7.0) (2) | 2019.03.11 |

| Objection(with. iOS SSL Pinning) (0) | 2019.03.11 |

| Cydia 에러(Could not connect to the server) (0) | 2019.02.25 |